Imagine abrir a sua caixa de entrada e encontrar um e-mail aparentemente inofensivo: uma fatura, um convite ou até uma mensagem do seu “banco”.

Em segundos, um clique errado pode abrir um ataque cibernético silencioso, e o malware se espalha, deixando prejuízos que vão além do financeiro.

Esse perigo está cada vez mais sofisticado, e os cibercriminosos criam mensagens quase perfeitas, capazes de enganar até usuários experientes.

Então confira, neste post, como desvendar o malware, e, principalmente, como se proteger de forma inteligente, sem paranoias, mas com segurança.

O que é malware?

O malware é um termo genérico para qualquer tipo de software malicioso criado para danificar, explorar ou obter acesso não autorizado a dispositivos, redes ou dados.

O nome vem da junção de malicious (malicioso) e software (programa). Dentro dessa categoria entram diversos tipos de ameaças, como vírus, worms, trojans, ransomware, spyware, adware e mais.

Qual a diferença entre malware e vírus

Enquanto o malware é a “família” completa, cobrindo os tipos de programas nocivos, o vírus é um malware específico que se espalha inserindo seu código malicioso dentro de outros arquivos ou programas.

Uma boa analogia: pense no malware como todas as doenças possíveis, e no vírus como apenas uma delas. Há muitas outras “formas de adoecer” um computador, mas o vírus é o mais famoso.

Ou seja, todo vírus é um tipo de malware, mas nem todo malware é um vírus.

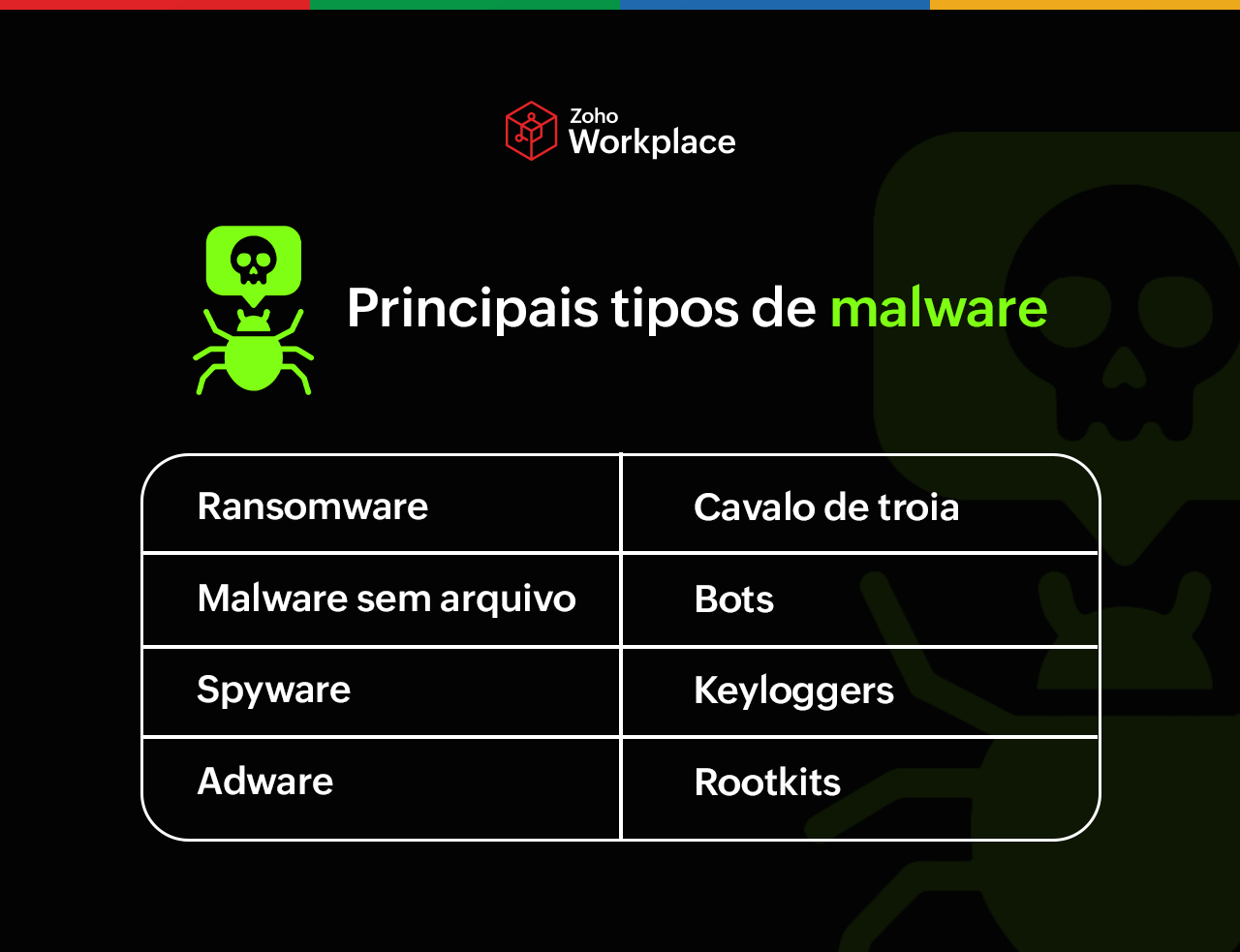

Quais são os tipos de malware

Como você viu, quando falamos em malware, cada tipo tem o seu próprio jeito de invadir e causar estragos. Entenda:

1. Ransomware

O ransomware invade seu sistema e criptografa seus arquivos, tornando-os inacessíveis sem a chave de descriptografia, e exige um pagamento para devolver o acesso.

É como se um sequestrador digital trancasse itens e só entregasse a chave mediante resgate. Ele normalmente se infiltra nos sistemas por meio de anexos infectados, sites maliciosos e mais.

Em 2022, segundo pesquisa, invasores de ransomware extorquiram cerca de US$ 457 milhões das vítimas.

2. Malware sem arquivo

Esse tipo atua de forma mais furtiva, não deixa rastros no disco e utiliza ferramentas legítimas do próprio sistema para se movimentar enquanto faz tudo parecer normal.

Ele opera inteiramente na memória do dispositivo, e sua natureza furtiva o torna 10 vezes mais bem-sucedido do que os ataques tradicionais, pois não exige que o invasor instale nenhum código no sistema do alvo - e, assim, é mais difícil de detectar.

3. Spyware

O spyware é o espião que monitora o que você faz, rouba informações, senhas e hábitos de navegação, registra cliques e até conversas, sem levantar suspeitas.

Ele geralmente é instalado em um dispositivo sem o conhecimento ou consentimento do usuário. O spyware opera em segundo plano, permanecendo oculto ao usuário e frequentemente ignorando a detecção de antivírus ou antimalware.

4. Adware

O adware pode até parecer inofensivo, mas enche sua tela de anúncios indesejados e ainda rastreia seu comportamento para segmentar mais propaganda. Ele é projetado principalmente para isso, geralmente na forma de janelas pop-up e banners.

É frequentemente instalado sem consentimento explícito ou oculto no processo de instalação de outros programas, e pode modificar as configurações do navegador, incluindo a página inicial, o mecanismo de busca padrão ou a página de nova aba.

5. Cavalo de troia

O cavalo de Troia se disfarça bem. Através de ataques de spear phishing, explora técnicas de manipulação psicológica para enganar os alvos.

Ele se apresenta como um software legítimo, mas, por trás da fachada, abre portas para invasores controlarem seu sistema. Assim, oculta a sua carga maliciosa, dificultando sua detecção por medidas de segurança tradicionais.

6. Bots

Os bots e botnets transformam dispositivos infectados em “soldados digitais” controlados remotamente para executar ataques, espalhar spam ou roubar dados em larga escala.

Eles podem ser distribuídos por meio de anexos maliciosos de e-mail ou links incorporados em e-mails, e podem abranger milhares ou até milhões de dispositivos infectados, usando esse poder para atividades suspeitas.

7. Keyloggers

O keylogger é o intruso que registra tudo que você digita, desde senhas até mensagens pessoais.

Eles podem ser entregues furtivamente, geralmente por meio de anexos disfarçados ou links incorporados em e-mails. Assim, operam silenciosamente, em segundo plano, sem o conhecimento ou consentimento do usuário, capturando as teclas digitadas.

8. Rootkits

Ele é o especialista em se esconder: garante acesso privilegiado ao invasor e ainda mascara a presença de outros malwares, tornando a detecção extremamente difícil.

O rootkit geralmente é instalado em um dispositivo sem o conhecimento ou consentimento do usuário, e explora a manipulação psicológica para induzir os usuários a executar anexos maliciosos ou clicar em links infectados.

Vetores de ataque de malware

Os vetores de ataque de malware são os “caminhos” que essas ameaças usam para entrar em um sistema. Confira alguns tipos:

E-mails ou links de phishing – Mensagens falsas, que parecem legítimas, geralmente com links ou anexos maliciosos, induzem o usuário a clicar e instalar o malware, ou fornecer informações confidenciais, como credenciais.

Anexos - Os invasores enviam mensagens com anexos maliciosos, como documentos infectados. Assim que a vítima abre, o malware pode ser executado.

Downloads de software infectado – Programas de fontes não confiáveis que já vêm com malware.

Dispositivos USB e mídias removíveis – Pendrives, HDs externos e até cartões SD podem carregar malwares.

Scripts incorporados - Invasores usam scripts maliciosos incorporados em documentos, páginas da web ou outros arquivos para explorar vulnerabilidades em softwares ou executar ações prejudiciais.

Aplicativos móveis maliciosos - Falsos ou adulterados, baixados fora de lojas oficiais, que escondem códigos perigosos.

Vulnerabilidades de sistema - Falhas não corrigidas em sistemas operacionais ou softwares que permitem que o invasor se infiltre.

Redes Wi-Fi públicas ou inseguras – Conexões sem criptografia facilitam a interceptação de dados.

Engenharia social – Técnicas que exploram a confiança e a distração das pessoas para convencê-las a baixar ou ativar o malware.

URLs - Os invasores criam URLs que parecem confiáveis, mas na verdade levam a sites com malware, para infectar visitantes ou explorar vulnerabilidades do navegador.

Malware sem arquivo - Como você viu, não deixa rastros no sistema de arquivos e reside exclusivamente na memória, onde executa códigos maliciosos, aproveitando vulnerabilidades em softwares ou scripts, o que dificulta sua detecção e remoção.

Downloads indiretos - Invasores exploram vulnerabilidades em sites ou navegadores para baixar malware automaticamente no computador de um usuário sem seu consentimento ou conhecimento.

Como identificar malware em e-mails

De acordo com pesquisa da Acronis, líder global em proteção cibernética, o Brasil emergiu como um dos principais alvos de ataques de malware no quarto trimestre de 2023.

Segundo Alexander Ivanyuk, Diretor Sênior da empresa, “o número total de ataques baseados em e-mail detectados em 2023 aumentou 222% em comparação com o segundo semestre de 2022, enquanto o número de ataques por organização aumentou 54%. (...) O cenário é de ameaças em escalada, com o e-mail sendo o principal vetor”.

Mas como identificar essas vulnerabilidades? Os indicadores de comprometimento de malware podem servir como sinais de alerta. Veja alguns:

Anexos de e-mail suspeitos,

Comportamento incomum em arquivos,

URLs que levam a sites suspeitos ou não confiáveis,

Tráfego de rede incomum,

Alertas de software antivírus,

Logins anônimos,

Nomes de domínio incomuns, ou ainda com erros ortográficos ou alterados,

Endereços de e-mail com sequências alfanuméricas aleatórias,

Saudações ou linhas de assunto genéricas,

Formatação incomum de e-mail, excesso de erros gramaticais,

Solicitações de informações confidenciais,

E mais.

Entenda como enviar e-mails seguros!

Como prevenir um ataque de malware por e-mail

É hora de implementar medidas preventivas para reduzir significativamente o malware, proteger os usuários e manter a segurança da comunicação.

Eduque os usuários sobre como identificar e lidar com spam, evitar clicar em links desconhecidos e denunciar e-mails suspeitos.

Baixe apenas arquivos de fontes confiáveis. Malwares podem frequentemente se espalhar por meio de arquivos baixados.

Implemente filtros de e-mail avançados e sistemas de detecção de spam que incluem recursos de verificação de malware.

Use protocolos de autenticação do remetente (por exemplo, SPF, DKIM e DMARC) para verificar a autenticidade e evitar falsificação de e-mail.

Tenha um software antimalware em e-mail, desktops e dispositivos móveis para verificar e detectar anexos maliciosos ou malware incorporado em e-mails.

Mantenha um rigoroso processo de gerenciamento de patches para garantir que os sistemas operacionais, aplicativos e servidores de e-mail estejam atualizados com os patches de segurança mais recentes.

Empregue técnicas avançadas de análise para verificar anexos de e-mail e URLs em busca de malware em potencial.

Implemente gateways de e-mail seguros com recursos como proteção avançada contra ameaças, filtragem de URL e sandbox que atuam como uma primeira linha de defesa.

Monitore padrões e comportamentos de tráfego de e-mail para identificar e bloquear comportamentos anormais de e-mail.

Confira um post completo sobre segurança cibernética e como se proteger de ataques!

Conclusão

Lembre-se que os dados dizem que 94% do malware é enviado por e-mail. É comum que o vírus seja baixado de um site externo por meio de um script incorporado ou esteja oculto no arquivo da mensagem.

Então, como primeira medida, você precisa implementar um webmail seguro.

Conheça o Zoho Mail, que combina produtividade com uma blindagem robusta contra ameaças.

O Zoho Mail garante que sua comunicação esteja protegida de ponta a ponta, com privacidade garantida e sem anúncios, permitindo que você trabalhe com tranquilidade, colaboração e foco.

Assim, a sua caixa de entrada se torna um espaço confiável para trocas de informações.

O Zoho Mail pertence ao Zoho Workplace, suite de produtividade que também conta com pacote Office, intranet social corporativa, hospedagem de webinars e videochamadas, chat corporativo e armazenamento de arquivos na nuvem. Tudo em absoluta segurança - e pelo melhor custo-benefício.

Experimente o Zoho Workplace!

Comments