使いやすい低価格の最新セキュリティ機能により、競合との差別化を実現したことで、パスワードマネージャーのEditors' choiceに選出されました。

誰もが安心して利用できるパスワードマネージャー

クラス最高の機能

無制限のパスワードストレージ、シームレスな自動入力、きめ細やかな管理制御など、Zoho Vault はすべてに対応しています。

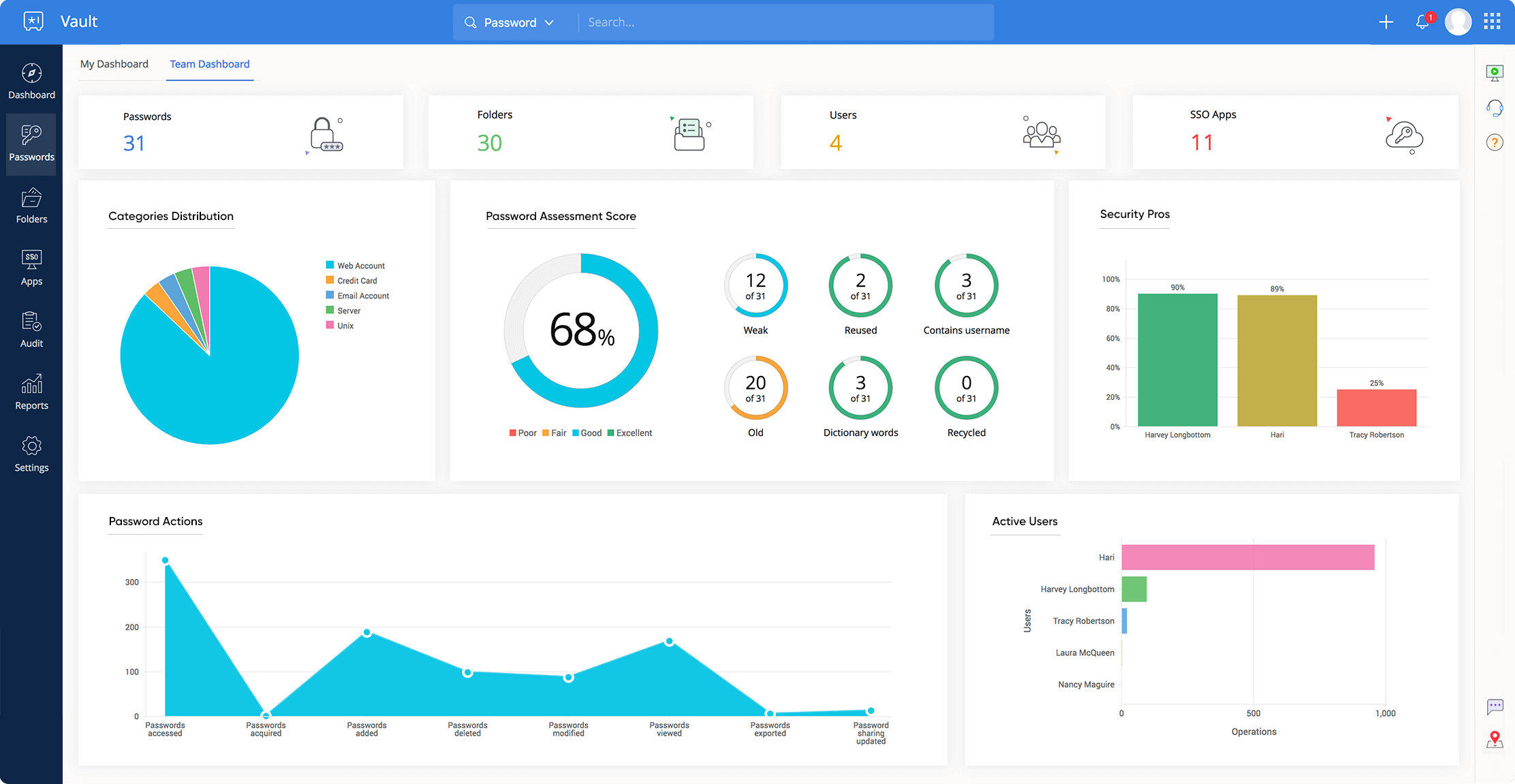

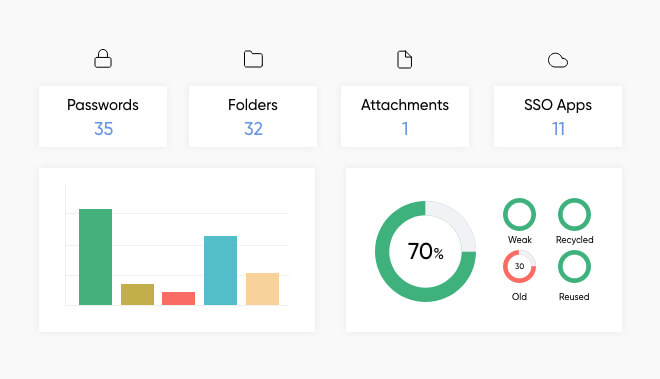

強力なセキュリティダッシュボード

個人のパスワードとビジネスのパスワードの両方について、セキュリティに関する明確な洞察を得ます。強度が弱いパスワードを特定し、数回クリックするだけで変更できます。

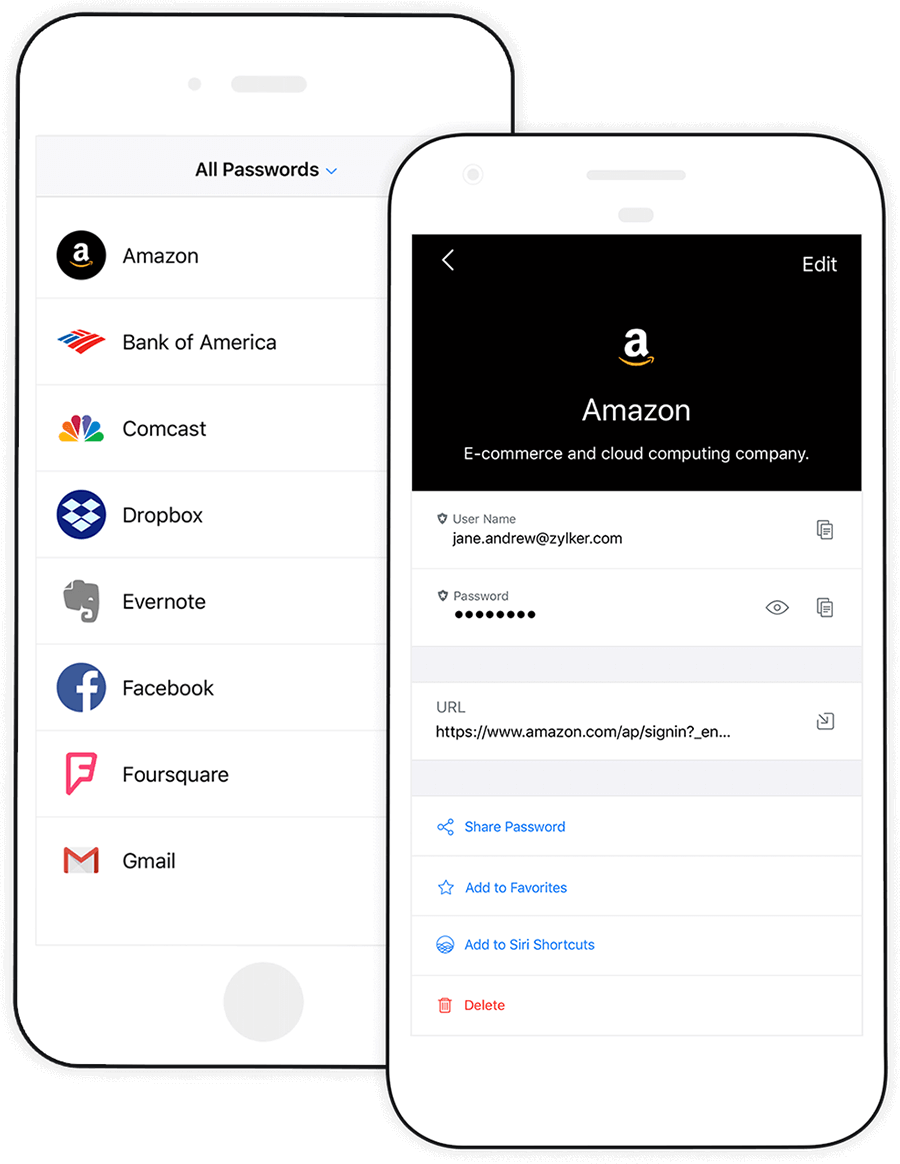

安全なパスワード管理

さまざまなレベルのアクセス権限を持つパスワードを安全に保存・共有・管理します。メモ、ドキュメント、クレジットカード、ソフトウェアライセンス、SSHキーなどをパスワードストレージに追加することもできます。

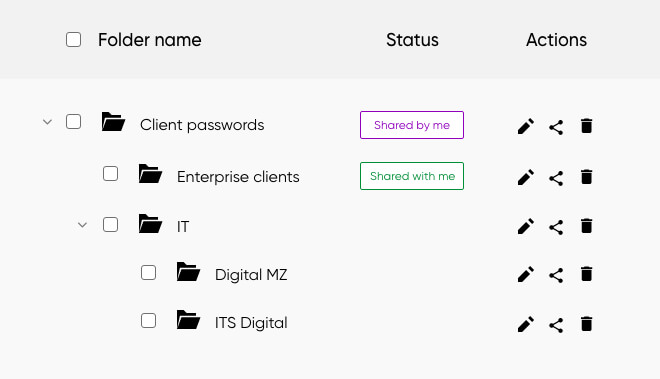

フォルダーでアクセスを整理

かんたんなパスワード管理と一括共有のために、パスワードやその他の機密データをフォルダーやサブフォルダーとしてグループに整理します。

クラウドアプリへのシングルサインオン

ユーザーがパスワードなしで日常のアプリにサインインできるようにします。Zohoのカタログは、何百もの人気のクラウドアプリや、カスタム連携オプションをかんたんにサポートしています。

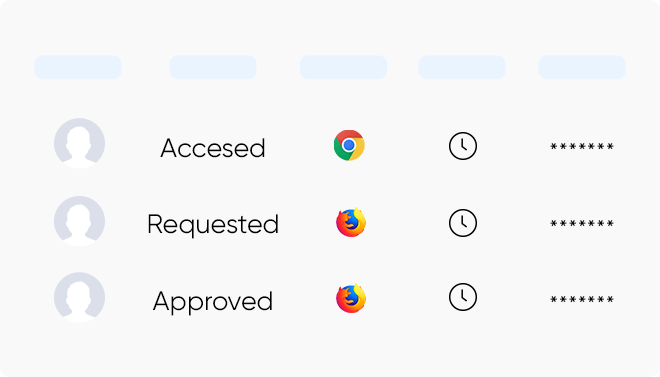

監査証跡

包括的な監査証跡を使用して、すべての機密性の高いパスワード操作を24時間体制で追跡します。これには、ユーザー名、アクション、IPアドレス、タイムスタンプなどが含まれます。

幅広い視覚的なレポート

Vaultアカウントで実行されたすべての重要操作の視覚的なレポートを取得し、内部や外部の監査用にPDFでエクスポートします。

生活を便利にする

連携

Zoho が標準で提供する、一般的な外部サービスアプリケーションとZoho アプリケーション連携により、オンボーディングやパスワード管理を簡素化できます。

- Azure AD

- Windows AD

- G Suite

- Office 365

- Dropbox

- ServiceNow

- Zohoアプリ

一流企業からの信頼の実績

よくある質問

Vault でパスワードは安全に保護されますか?

Zoho Vault は、ホストが検証するホスティングセキュリティパターンに従っています。この仕組みを利用して、クライアント側でデータをマスターパスワードで暗号化、復号化し、Zohoのサーバーには暗号化されたデータのみが保管されます。マスターパスワードはどこにも保管されず、Zohoのサーバーにも送信されません。お客さまの手元にあります。これにより、権限のないユーザー(Zohoの従業員を含みます)がお客さまのデータにアクセスすることを防ぎます。セキュリティポリシーをご覧ください

データはどこに保管されますか?

Zoho のデータセンターは世界各地にあります。ユーザー登録時に、IPアドレスに基づいてお客さまの国が特定されます。それに応じて、お客さまのアカウント用のデータセンターが選択されます。場所を更新して、ご希望のデータセンターを選択することもできます。

Zoho Vault には無料版がありますか?

Vaultには、個人がパスワードを安全に管理するための包括的な機能を備えた永久無料プランがあります。ビジネスユーザーは、15日間の無料お試しにユーザー登録すると、Vaultのエンタープライズ機能を体験できます。無料お試しのユーザー登録では、クレジットカード情報は必要ありません。Zoho の無料のパスワードマネージャーについてご覧ください

機密性の高いパスワードをセキュアなパスワードストレージで管理

無料Web セミナー:Zoho Vault チームとのライブQ&Aセッション - 今すぐ申し込む